PRODUCTすべてのチームとエンジニアの

生産性向上を実現する

プロダクトを開発・提供しています

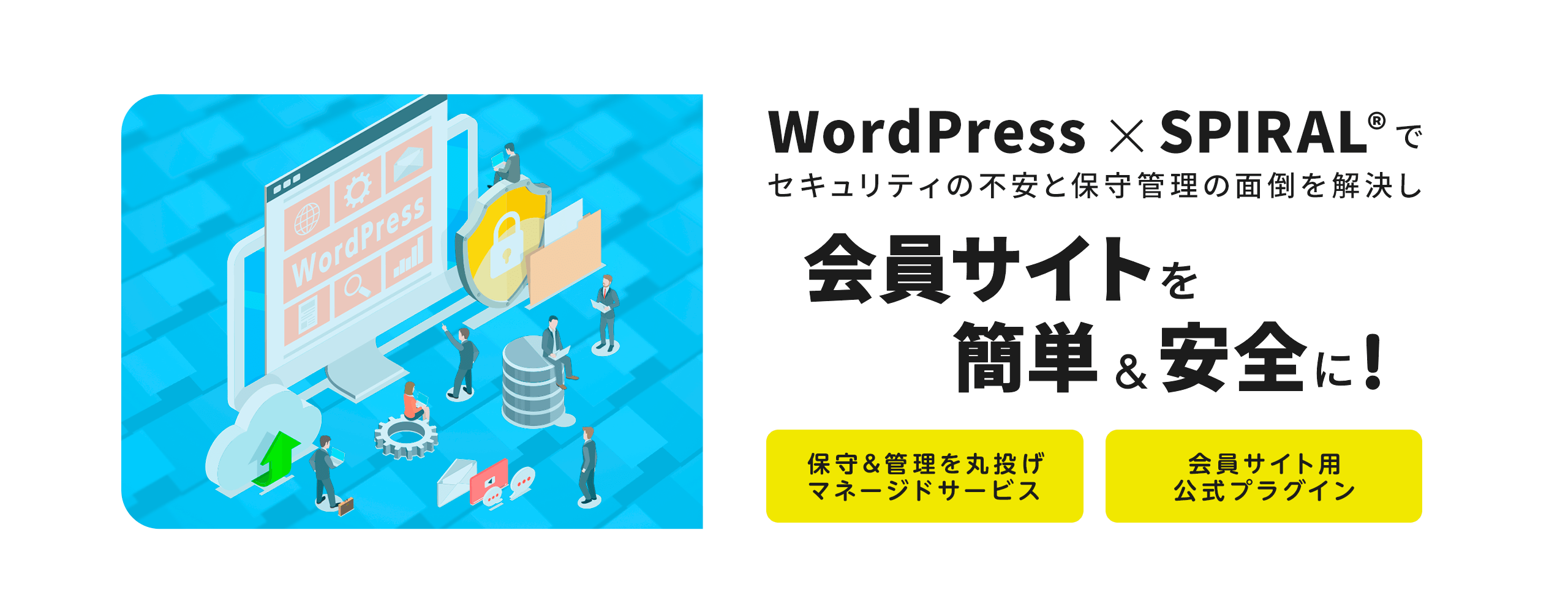

ローコード開発プラットフォーム

マネージドサービス

SOLUTIONさまざまな業務・業界の課題解決を

支援しています

あらゆる業界で延べ13,000社以上のご支援実績を持つスパイラル株式会社が

お客様ごとの業務や目的、業界に沿った課題解決をご支援いたします。

業務・目的別ソリューション

業界別ソリューション

CASEさまざまな業種・業態のお客様を

ご支援してきた実績があります

NEWSお知らせ

-

02月29日

【導入事例】SPIRALで自治体の給付金申請管理システムを構築 ~管理業務の運用改善および効率化を実現し、自治体のDX推進に向けた横展開も視野に~

-

02月26日

【導入事例】投資信託口座・NISA口座開設システムの開発をSPIRALで内製 ~お客様の利便性向上により口座開設の申込数が約9倍に増加~

-

01月19日

ローコード開発プラットフォーム「SPIRAL ver.1」が「ITreview Grid Award 2024 Winter」の3部門で9期連続の最高位評価を受賞

-

01月11日

【導入事例】SPIRALで一元管理できる多言語対応の問い合わせフォームの内製による開発 ~問い合わせ対応時間を90%削減、業務効率化とグローバルビジネス展開の一助に~